Windows 10 – Cadre de sécurisation SECCON

La configuration de la sécurité est complexe. Avec des milliers de stratégies de groupe disponibles dans Windows, il est difficile de choisir le « meilleur » paramètre. Il n’est pas toujours évident de savoir quelles permutations de stratégies sont nécessaires pour mettre en œuvre un scénario complet et des verrouillages de sécurité ont souvent des conséquences inattendues.

L’utilisation des Baselines de sécurité peu aller trop loin pour certaines organisations et le cout de la sécurisation ne peut être pleinement justifié dans certain cas.

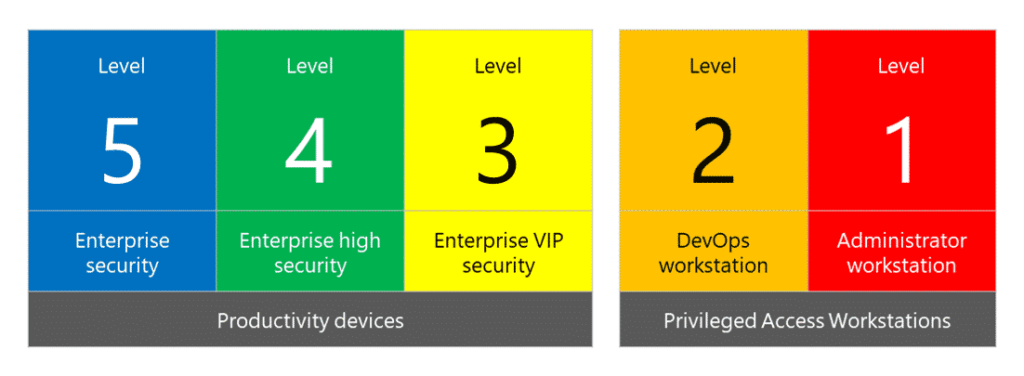

Voilà pourquoi, Microsoft introduit une nouvelle classification pour les configurations de sécurité de Windows 10. Ce nouveau cadre de configuration de sécurité, appelé cadre SECCON, organise les périphériques dans cinq configurations de sécurité distinctes.

Attention, le Niveau 1 et 2 sont encore en cours de rédaction par Microsoft et devrait rapidement être en ligne.

- Niveau 5 – Sécurité d’entreprise : Microsoft recommande cette configuration comme configuration de sécurité minimale pour un périphérique d’entreprise. Les recommandations pour ce niveau de configuration de sécurité sont généralement simples et sont conçues pour être déployées dans les 30 jours

- Niveau 4 – Entreprise haute sécurité : Microsoft recommande cette configuration pour les périphériques où les utilisateurs accèdent à des informations sensibles ou confidentielles. Certains contrôles peuvent avoir un impact sur la compatibilité des applications et, par conséquent, passeront souvent par une période audit-configure-applique. Les recommandations pour ce niveau sont généralement accessibles à la plupart des organisations et sont conçues pour être déployées dans les 90 jours.

- Niveau 3 – Sécurité VIP d’entreprise : Microsoft recommande cette configuration pour les périphériques gérés par une entreprise dotée d’une équipe de sécurité plus importante ou plus sophistiquée, ou pour des utilisateurs ou des groupes spécifiques qui sont exposés à un risque particulièrement élevé. Une entreprise susceptible d’être ciblée par des adversaires bien financés et sophistiqués devrait aspirer à cette configuration. Les recommandations pour ce niveau de configuration de sécurité peuvent être complexes (par exemple, la suppression des droits d’administrateur local pour certaines organisations peut être un long projet en soi) et peuvent souvent aller au-delà de 90 jours.

- Niveau 2 – Station de travail DevOps : Microsoft recommande cette configuration aux développeurs et aux testeurs, qui sont une cible attrayante tant pour les attaques de la chaîne d’approvisionnement que pour les attaques de vol de justificatifs qui tentent d’accéder à des serveurs et systèmes contenant des données de grande valeur ou où les fonctions critiques de l’entreprise pourraient être perturbées.

- Niveau 1 – Poste de travail de l’administrateur : Les administrateurs (en particulier ceux des systèmes d’identité ou de sécurité) courent le plus grand risque de vol de données, d’altération de données ou d’interruption de service.