SCCM 2012- Supprimer les fichiers dangereux – Partie 5

Après la création des éléments de configuration, d’une Baseline et son déploiement pour découvrir les quatre fichiers qui doivent être enlevés de tous les PC, nous pouvons maintenant examiner nos résultats de compliance.

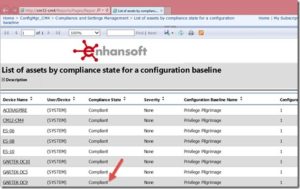

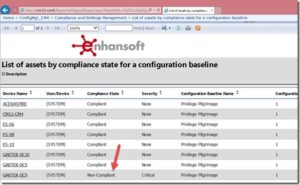

Pour cela, nous allons utiliser le rapport ConfigMgr 2012 intégré : « List of assets by compliance state for a configuration baseline ».

Ce rapport va nous permettre de passer rapidement en revue les ordinateurs conformes et ceux qui ne le sont pas.

Tout d’abord, accéder à votre site de reporting et allez dans le dossier « Compliance and Settings Management ». Exécutez ensuite le rapport intitulé « List of assets by compliance state for a configuration baseline ».

Remarquez que dans la capture d’écran ci-dessus, un seul ordinateur est non conforme.

Ensuite, connecter vous au PC et supprimez le fichier (s). Re-exécutez ensuite le cycle d’évaluation. Quelques minutes plus tard, toute les machines seront conforme à travers le rapport.

- Article original : ICI

Patch Tuesday d’Aout 2015

Microsoft a publier son Patch Tuesday de Aout 2015.

lire plus…

SCCM 2012- Supprimer les fichiers dangereux – Partie 4

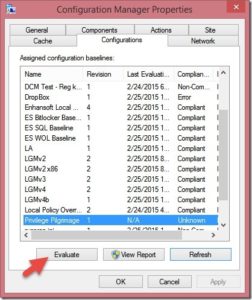

Si vous êtes impatient et ne voulez pas attendre les résultats du déploiement de la Baseline, vous pouvez tester celle-ci sur votre ordinateur local, très pratique à des fins de dépannage.

Sur votre ordinateur ouvrez le panneau de configuration et double cliquez sur Configuration Manager. Puis allez dans l’onglet Configurations. Positionnez-vous sur la Baseline (dans cet exemple, il est appelé, Privilège pilgrimage) et cliquez sur Évaluer.

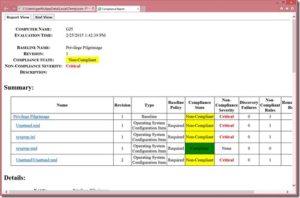

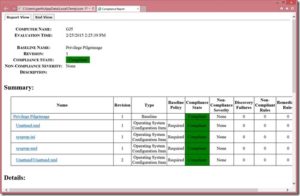

Notez que la Baseline est non conforme. Cliquez sur Afficher le rapport pour en voir les détails

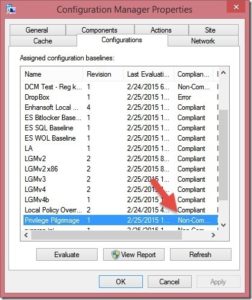

On peut voir que sur ce PC, trois des quatre éléments de configuration ne sont pas conformes.

Je supprime manuellement les 3 fichiers non conformes, et je ré-exécute à nouveau le cycle d’évaluation.

Ce PC est maintenant conforme. Cependant, si l’on devait utiliser cette méthode sur chaque ordinateur, il faudrait beaucoup de patience.

Au lieu de vérifier chaque PC individuellement, vous devez envoyer un déploiement sur tous les ordinateurs non conformes pour supprimer ces fichiers gênants automatiquement.

- Article original : ICI

SCCM 2012 – Supprimer les fichiers dangereux – Partie 3

Maintenant que la Configuration Baseline est créée (voir post précédent) elle va pouvoir être déployé sur vos postes de travail.

SCCM 2012 – Supprimer les fichiers dangereux – Partie 2

Dans un précédent Post, je vous parlais de la présentation de Dana Epp et des fichiers dangereux pouvant être présent sur votre parc. Voici la partie 2 d’une méthode pour les supprimer.

Jean-Yves TRARBACH

CTO MODERN WORKPLACE

Technical Architect – End-User Experience

METSYS

Jérémy Dupont

Head OF MDM Management

Technical Architect

METSYS

Jérémy JACQUES

Head OF Management Onprem & Hybride

Technical Architect

METSYS