par TRARBACH Jean-Yves | 23 Août 2017

Microsoft a édité un guide d’évaluation de son antivirus : Windows Defender. Celui-ci explique les fonctionnalités importantes disponibles pour les petites et grandes entreprises, et comment elles permettent la détection et la protection contre les logiciels malveillants.

(suite…)

par TRARBACH Jean-Yves | 18 Août 2017

Windows Autopilot est une fonctionnalité qui a été conçu pour permettre le déploiement des périphériques directement en sortie de carton et depuis n’importe où en se basant sur Azure Active Directory, Intune et le Business Store.

(suite…)

par TRARBACH Jean-Yves | 11 Août 2017

Les entreprises vont maintenant commencer le déploiement de Windows 10 en version 1703. Mais même si dans la majorité des cas tout se passe bien, des erreurs peuvent subvenir. Microsoft a donc consolidé les erreurs observées dans un seul article avec leurs résolutions.

(suite…)

par TRARBACH Jean-Yves | 10 Août 2017

Microsoft a lancé son programme de bug Bounty pour Windows 10 le 26 juillet dernier. Il permettra aux chercheurs en sécurités (ou à des hacker) de toucher jusqu’à 250 000$ en fonction des vulnérabilités découvertes.

(suite…)

par TRARBACH Jean-Yves | 9 Août 2017

Microsoft procède à des changements concernant l’application des Builds de Windows 10 en prévision de la version 1709. Il a été souvent reproché le temps que mettait les PC à se mettre à jour à chaque nouvelle version de Windows 10. Même si le temps global ne peut être beaucoup compressé, Microsoft tente de le cacher à l’utilisateur en modifiant les processus Hors ligne et en ligne.

(suite…)

par TRARBACH Jean-Yves | 8 Août 2017

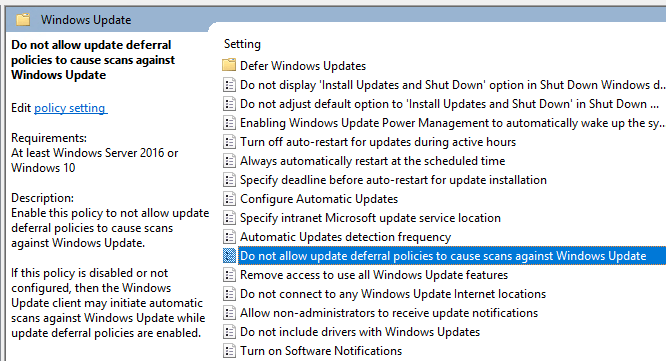

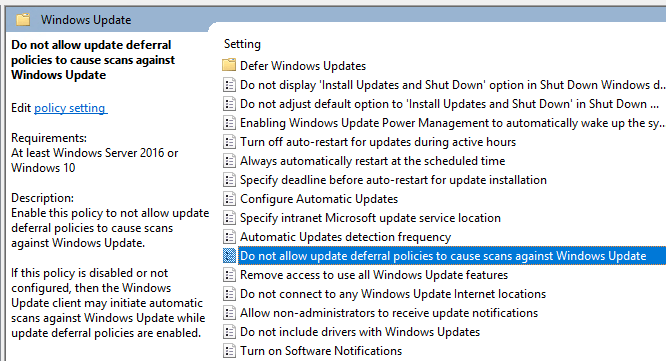

Comme l’avait précisé Microsoft au mois de mai dans l’article Demystifying « Dual Scan » , la configuration d’une combinaison de politiques sur Windows 10 1607 peut entraîner le scan d’update automatique [et inattendue] des clients vers Windows Update, ainsi que la non utilisation des instructions de déploiement de WSUS.

Au mois de Mai, Microsoft avait annoncé l’arrivé de policy permettant de gérer le report des analyses (CBB) sans pour autant provoquer un Scan Windows Update et celle-ci est enfin présente.

Le package contenant cette policy est disponible dans le KB4022723, et fera partie de la mise à jour cumulative du mois d’août ( KB4025339 ) disponible dès le 8/8/2017. Après avoir installé l’une ou l’autre de ces mises à jour, vous verrez cette politique de groupe sous Windows Components / Windows Update :

Nouvelle politique disponible en 1607 avec la mise à jour cumulative d’août installée

Fonctionnement de Dual Scan avec cette politique

Pour que Dual Scan soit activé, le client Windows Update nécessite maintenant que «Do not allow update deferral policies to cause scans against Windows Update» ne soit pas configuré. En d’autres termes, si cette politique est activée, la modification des règles de report dans un environnement WSUS n’entraînera pas de comportement Dual-Scan. Cela permet aux administrateurs d’entreprise de marquer leurs machines comme « Current Branch for Business » et de spécifier que les mises à jour des fonctionnalités ne devraient pas être livrées avant un certain nombre de jours, sans se soucier que leurs clients commenceront à analyser la mise à jour de Windows inutile. Cela signifie que l’utilisation des politiques de report est maintenant prise en charge dans l’environnement local . Bien que la nouvelle politique (surnommée « Disable Dual Scan ») soit activée.

Microsoft modifie actuellement la version 1703 (Déjà intégré dans les futures versions comme la 1709) pour activer cette fonctionnalité. Désactiver le Dual Scan est actuellement uniquement possible depuis une stratégie de groupe. Pour le moment le MDM Intune n’est pas compatible mais devrait être livré plus tard cette année.